O maior ataque cibernético que se tem registro, chamado de “WannaCry”, atingiu sistemas na Sexta-Feira, dia 12 de Maio de 2017, e afetou mais de 200.000 endpoints no mundo todo – estima-se que tenha atingido sistemas em 150 países.

Esses tipos de ataques (ransomware), incuindo o WannaCry, “sequestram” arquivos das máquinas ao criptografá-los, e, posteriormente, pedem dinheiro para devolve-los. O ataque utilizou uma vulnerabilidade da Microsoft, chamada EternalBlue, para espalhar o malware.

Apesar do ransomware WannaCry, o maior ataque cibernético que se tem registro, ter sido atenuado por um “kill switch”, foi apenas uma questão de tempo para que outros cibercriminosos evoluíssem em seus métodos de ataque e táticas. Foram detectados um Trojan e o novo ransomware UIWIX (detectado pela Trend Micro como RANSOM_UIWIX.A).Entenda:

O UIWIX não é o WannaCry

A análise da Trend Micro indica que o UIWIX é uma nova família que utiliza as mesmas vulnerabilidades de SMB (MS17-010, que leva o nome de EternalBlue como exposto na divulgação pública por Shadow Brokers) para infectar sistemas, se propagar dentro das redes e escanear pontos de Internet para infectar mais vítimas.

O que torna o UIWIX diferente?

Aparentemente o UIWIX não tem arquivos: o UIWIX se executa na memória depois de explorar o EternalBlue. Ao não ter arquivos executáveis, reduz enormemente seu rastro e, por sua vez, dificulta ainda mais sua detecção.

O UIWIX é uma ameaça que tem recursos que contornam a análise de sandbox. Se a ameaça identifica que será executada em uma máquina virtual ou sandbox, não realiza sua atividade maliciosa. Aparentemente tem rotinas capazes de recolher o acesso do navegador do sistema infectado, protocolo de transferência de arquivos (FTP), correio eletrônico e credenciais de messenger.

https://youtu.be/-T8v2Mpl9n8

Existem mais códigos maliciosos usando o EternalBlue

Além de WannaCry e UIWIX, foi detectado um Trojan utilizando o EternalBlue-Adylkuzz (TROJ_COINMINER.WN). Esse malware converte os sistemas infectados em “zumbis” e rouba seus recursos com a finalidade de usá-los como criptomoeda Monero.

Como proteger-se

• Aplicar patches e atualizar os sistemas. É vital considerar o uso de patches virtuais;

• Habilitar firewalls, assim como os sistemas de detecção e prevenção de intrusões;

• Monitorar proativamente os tráfegos de entrada e saída da rede;

• Implementar mecanismos de segurança para outros pontos de entrada que os atacantes possam usar, como o correio eletrônico e websites;

• Implementar o controle de aplicativos para evitar que os arquivos suspeitos sejam executados e possam identificar modificações não identificadas no sistema;

• Use a categorização de dados e segmentação de rede para mitigar os dados de exposição e lesões adicionais.

• Proteção com soluções da Trend Micro: Fale conosco

• Configuração atualizada e tecnologia de próxima geração: os clientes da Trend Micro que utilizem as últimas versões de OfficeScan e Worry-Free Business Security devem assegurar-se de disponibilizar o Predictive Machine Learning (OfficeScan XG, Worry-Free Services) assim como todas as funções de proteção contra Ransomware ativadas nos produtos.

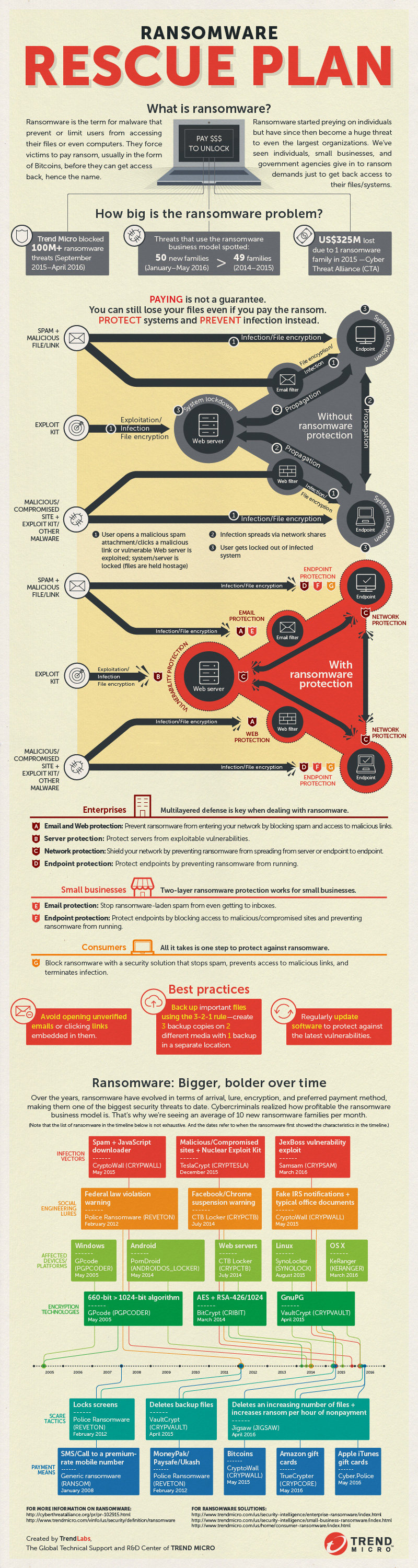

ENTENDA NO INFOGRÁFICO